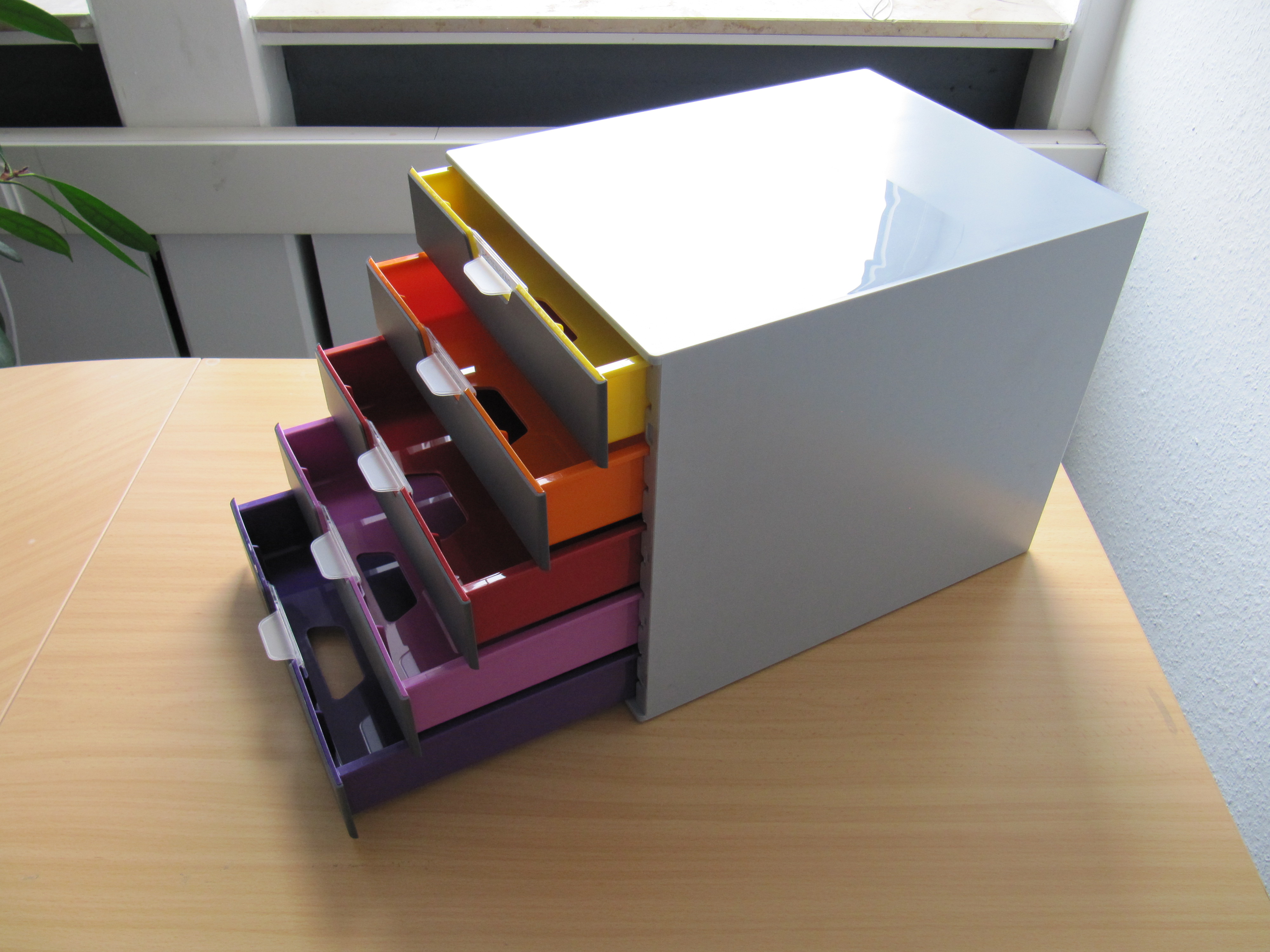

Auf dem Schreibtisch wird es bunt! Durable bietet passend zum Frühling viel Farbe in seiner Produktpalette. Mir war mein Arbeitstisch so langsam auch zu trist, also habe ich mir zwei Produkte von Durable zum Testen auf meinen Platz geholt, um etwas mehr Frische ins Büro zu bringen. Dafür habe ich zur Abwechslung meine schwarzen AblagesystemeContinue reading Produkttest und Verlosung: Mit Durable Farbe ins Büro bringen

Check: Ist Ihr WLAN wirklich sicher?

Zu Hause kabellos mit dem Laptop oder dem Smartphone per WLAN online zu gehen, ist inzwischen so selbstverständlich wie das tägliche Surfen im Netz. Dass aber auch das heimische WLAN-Netz eine Sicherheitslücke darstellen kann, vergessen die meisten von uns. Erst kürzlich hat der Anbieter o2 Hunderttausende Kunden dazu aufgerufen, ihr WLAN-Passwort zu ändern, weil dieContinue reading Check: Ist Ihr WLAN wirklich sicher? →

WhatsApp Alternativen: Sicherer kommunizieren per Messenger

Der Kurznachrichtendienst WhatsApp ist in den letzten Wochen einmal mehr in die Kritik geraten, was die Sicherheit seiner Nutzerdaten angeht. Nach dem Verkauf für rund 19 Milliarden Dollar an Facebook, so befürchten viele Smartphone-Besitzer, könnte das größte soziale Netzwerk der Welt auch bei WhatsApp empfindliche Nutzerdaten speichern und verwerten. Schon vor dem Verkauf hatten DatenschützerContinue reading WhatsApp Alternativen: Sicherer kommunizieren per Messenger →

Windows XP am Ende – Tipps für Umsteiger und treue Fans

Nach zwölf Jahren wird ab dem 8. April WindowsXP nicht mehr mit Service-Updates unterstützt. Das bedeutet für alle Nutzer, dass sie schleunigst ein Upgrade oder einen Umstieg auf ein neueres Betriebssystem vornehmen sollten. Denn mit dem Ende der Service-Betreuung von Windows XP dürfte die Software schon in wenigen Monaten veraltet und vor allem unsicher sein.Continue reading Windows XP am Ende – Tipps für Umsteiger und treue Fans →

Businesstechnik von der CeBIT 2014: Innovationen für die Office-Welt?

Die CeBIT hat in diesem Jahr wieder viele neue Trends in den Fokus gerückt, die auch für die Office-Welt von großer Bedeutung sind. Allen voran war auf der CeBIT 2014 „Big Data“ eines der zentralen Themen. Die Auswertung von riesigen Datenmengen bringt viele Vorteile für Unternehmen. Aber auch zwei zukunftsweisende Trends haben für Aufmerksamkeit gesorgt.Continue reading Businesstechnik von der CeBIT 2014: Innovationen für die Office-Welt? →

8 Tipps für eine gute Work-Life-Balance

Wenn man abends auf der Couch noch über die bevorstehende Arbeit grübelt und morgens im Büro über private Angelegenheiten nachdenkt, sollte man eventuell etwas ändern. Vielen Arbeitnehmern fällt es schwer Privatleben und Beruf voneinander zu trennen und ein Gleichgewicht zwischen beiden herzustellen. Denn wird sich zu viel auf die Arbeit konzentriert, wird die Lebensqualität eingeschränkt.Continue reading 8 Tipps für eine gute Work-Life-Balance →

iSpy im Office: So richten Sie eine günstige Büroüberwachung per Webcam ein

Sie müssen nachts ein Büro oder Gelände überwachen? Oder es verschwindet am helllichten Tag immer wieder auf unerklärliche Weise teures Arbeitsmaterial? Wenn die rechtliche Grundlage vorhanden ist, muss eine technische Lösung her. Mit diesen Tools ist eine Überwachungskamera schnell und günstig installiert. Wenn Sie wissen wollen, was in Ihrem Büro oder anderen Räumen passiert, müssenContinue reading iSpy im Office: So richten Sie eine günstige Büroüberwachung per Webcam ein →

Anleitung: Windows-Passwort vergessen – was nun?

Mal war ein PC länger nicht im Betrieb, mal hat ein Mitarbeiter seine Kennung schlicht vergessen: Wenn das Windows-Passwort fehlt, ist guter Rat teuer. Hacker-Methoden können helfen, sind aber nicht immer nötig. Mit diesen Anleitungen sind Sie für alle Fälle gewappnet. Fall 1: Kennwort eines lokalen Benutzerkontos verloren? Es fehlt lediglich das Passwort einesContinue reading Anleitung: Windows-Passwort vergessen – was nun? →

Datenkrake: Wie Windows unser Nutzungsverhalten aufzeichnet

Wer mal eben kurz einen Kaffee trinken geht oder sich in die Mittagspause verabschiedet, sollte seinen Windows-PC oder -Laptop mit einem Kennwort schützen. Denn schon in wenigen Sekunden können Dritte mehr über den Nutzer herausfinden, als ihm lieb sein kann. Microsofts Betriebssystem protokolliert jede Menge hochsensible Daten. Es lässt sich nahezu alles rekonstruieren, was einContinue reading Datenkrake: Wie Windows unser Nutzungsverhalten aufzeichnet →

Trickkiste: So laufen alte Programme unter Windows 8

Technisch gesehen unterscheiden sich Windows 7 und 8 kaum. Theoretisch sollten daher die meisten Programme, die unter Windows 7 funktionieren, auch unter Windows 8 keinerlei Probleme bereiten. Praktisch kommt es aber immer wieder mal vor, dass Anwendungen nicht einwandfrei laufen . Zum Glück gibt es diese Lösungen. So überprüfen Sie, ob Programme funktionieren Wenn SieContinue reading Trickkiste: So laufen alte Programme unter Windows 8 →

Ratgeber LED: Tipps für den gelungenen Leuchtmittelkauf

Leuchtdioden gehören zweifellos zu den Trend- und Zukunftstechnologien: Fachleute bezeichnen sie als das Licht des 21. Jahrhunderts. Und langsam aber sicher erobern die energieeffizienten Lichtwunder die Büro-Beleuchtungswelt. Die Wahl der richtigen Leuchtmittel hat allerdings so einige Tücken. Ein paar wichtige Tipps für den gelungenen Einkauf von LED-Leuchtmitteln. Nahezu alle Unternehmen wollen Energie sparen. Und fürContinue reading Ratgeber LED: Tipps für den gelungenen Leuchtmittelkauf →

NAS für kleine Büros: Grundlagen für den Datenschutz

Für kleinere Büros mit überschaubarer Mitarbeiterzahl, muss es nicht gleich ein ausgewachsener Server sein. Oft reicht auch eine gute Netzwerkfestplatte, um für Datensicherheit und –Integrität im Arbeitsalltag zu sorgen. Netzwerkfestplatten helfen, das Datenchaos in den Griff zu bekommen. Gerade wenn im Büro mehrere Mitarbeiter an den gleichen Dokumenten arbeiten. Denn so komfortabel es sein mag,Continue reading NAS für kleine Büros: Grundlagen für den Datenschutz →

So klappt’s: OSX und Windows auf dem iPad

Alle Windows- und OSX-Programme auf dem iPad nutzen – das wäre für viele Businessanwender eine echte Erleichterung! Mit genau diesem Versprechen lockt die Anwendung Parallels Access. Ein Praxistest. Der Hersteller verspricht viel: iPad-Besitzer sollen dank Paralles Access alle herkömmlichen Mac- und Windows-Programme auf dem iPad nutzen können. Und zwar so als wären sie direkt fürContinue reading So klappt’s: OSX und Windows auf dem iPad →

Elektronikmesse CES 2014: Meine Büro-Highlights aus Las Vegas

3-D-Drucker und 3-D-Faxe, USB-Sticks mit Riesenspeicher und mobilen Anschlüssen, Dual-OS-Tablets mit Android und Windows: Bei der CES in Las Vegas handelt es sich ja eigentlich um eine Consumer-Messe, doch viele Messetrends beeinflussen auch die Business- und Bürowelt. Hier meine persönlichen Lieblingsneuheiten für 2014. 3-D Fax „Zeus“ – dreidimensionale Objekte faxen Apropos 3-D-Drucker: Bald soll esContinue reading Elektronikmesse CES 2014: Meine Büro-Highlights aus Las Vegas →

Kommunikation im Büro: Wie sage ich es meinem Kollegen?

Stellen Sie sich vor, Sie sitzen mit einem Kollegen zusammen im Büro, der pausenlos lautstarke Gespräche am Telefon führt. Jedes Telefonat beendet er mit einem lauten Krachen, in dem er den Telefonhörer auf die Station fallen lässt. Und als wenn das nicht schon genug wäre, müssen Sie sich die privaten Gespräche von ihm und seinerContinue reading Kommunikation im Büro: Wie sage ich es meinem Kollegen? →

Netzwerk erweitern: per WLAN-Repeater oder Powerline?

Schlaffe Leitung im Schlafzimmer, miese Datenraten in der Küche, dafür bester Empfang im Gäste-WC – drahtlose Netzwerke funken nicht immer dort, wo sie sollen. Repeater und Powerline-Adapter schaffen Abhilfe. Doch wann ist welche Lösung ideal? Manchmal genügen schon zwei Mauern zwischen Router und Computer, und die Internet-Geschwindigkeit geht in den Keller. So können Stahlgeländer, Computer-Gehäuse,Continue reading Netzwerk erweitern: per WLAN-Repeater oder Powerline? →

Kundenbrief, aber richtig! Mit diesen Tipps steigern Sie die Reaktionsquote

Nicht jeder ist ein geborener Texter, für viele gestaltet sich das Schreiben von Geschäftsbriefen daher als lästige Pflicht. Dementsprechend fallen viele Anschreiben staubtrocken aus, gerade im professionellen Umfeld. Das sollte und muss nicht sein. Als erstes muss man dafür seine Einstellung ändern: Verfassen Sie Briefe, E-Mails und andere Schriftstücke, die Spaß machen, statt zu langweilen.Continue reading Kundenbrief, aber richtig! Mit diesen Tipps steigern Sie die Reaktionsquote →

GPS im Smartphone: Wer braucht noch ein Navi?

Smartphones haben neben einem großen Bildschirm auch einen GPS-Empfänger für die Satellitennavigation und einen Lautsprecher eingebaut. Zudem gibt es kostenlose Navi-Apps wie Google Maps. Was liegt also näher, als das Smartphone als Lotse einzusetzen? Können Smartphones tatsächlich ein echtes Navi ersetzen? Ich habe mir dazu einige Gedanken gemacht. Vorteil Smartphone Auf den ersten Blick sprichtContinue reading GPS im Smartphone: Wer braucht noch ein Navi? →

Flexible Displays: Was bringt der Smartphone-Trend?

Warum ist das Smartphone krumm? Samsung und LG setzen bereits auf gekrümmte Displays, angeblich soll auch das iPhone 6 die Kurve kriegen. Und auch einige Fernsehhersteller machen krumme Dinger. Was hat es mit dem Trend auf sich? Um Kunden zu ködern, müssen sich Hersteller ständig etwas Neues einfallen lassen. 2014 könnte das Jahr der gebogenenContinue reading Flexible Displays: Was bringt der Smartphone-Trend? →

Drei Stromspar-Tipps: So hält der Notebook-Akku deutlich länger

Wenn das Notebook unterwegs stets zu früh schlappmacht, muss nicht immer ein unterdimensionierter Akku schuld sein. Hier meine besten Tipps für mehr Ausdauer. Tipp 1: Akku kalibrieren Die Kalibrierung von Notebook-Akkus ist einfach und effektiv. Meist erhöht sich die Leistung spürbar, was sich in einer längeren Ausdauer bemerkbar macht. Idealer Weise führen Sie dieContinue reading Drei Stromspar-Tipps: So hält der Notebook-Akku deutlich länger →