In der digitalen Arbeitswelt ist die professionelle Fotobearbeitung und -Archivierung von zentraler Bedeutung. Die Anwendung Google Fotos (kostenlos für PC, Android und iOS)ist dabei ein hilfreiches Tool und zeichnet sich durch eine ganze Reihe von praktischen Funktionen aus. Wir zeigen Ihnen die besten Tipps und Tricks, mit denen Sie die App optimal nutzen können. Continue reading Google Fotos-Tricks: So nutzen Sie unendlich Speicherplatz, Editor und Suche

Elektronik-Trends der IFA 2016: Kopfhörer für Geschäftsreisende, Notebook mit zwei Displays, High-End-Smartphones aus China

Es war die größte Internationale Funkausstellung aller Zeiten: Auf der IFA 2016 in Berlin präsentierten 1.823 Austeller Unterhaltungselektronik der neuesten Generation – ein Rekord. Welche Neuheiten waren besonders spannend? Wir stellen drei Trends vor, die unsere Techniknutzung in den kommenden Monaten spürbar bereichern könnten. Kabellose Kopfhörer mit Noise-Cancelling – Pendler und Vielflieger wird’s freuenContinue reading Elektronik-Trends der IFA 2016: Kopfhörer für Geschäftsreisende, Notebook mit zwei Displays, High-End-Smartphones aus China →

Phishing-Mails erkennen: Die Tricks der Cyber-Betrüger

Ob im Beruf oder Privatleben: Wir greifen per Computer auf Online-Konten zu, steuern digital unsere Finanzen und tauschen sensible Informationen aus. Mit Phishing-Mails versuchen Cyber-Kriminelle, die empfindlichen Daten abzugreifen – und sich zu bereichern. Oft lässt sich die betrügerische Post problemlos erkennen, doch die Tricks werden immer raffinierter: Hier Tipps, wie Sie Phishing-Mails erkennen. Continue reading Phishing-Mails erkennen: Die Tricks der Cyber-Betrüger →

Arbeitsplatz-Simulatoren: Mit Games in einen anderen Job schlüpfen

Im Idealfall macht uns die tägliche Arbeit im Job Spaß und bringt unsere Karriere voran. Aber es kann auch Spaß machen, nach Feierabend in die Rolle eines anderen Arbeitnehmers zu schlüpfen. Das ermöglichen Arbeitsplatz-Simulatoren für Smartphone und Tablet. Welche dieser Spiele besonders beliebt sind und welche Games die Download-Charts anführen, erfahren Sie hier. Arbeitsplatz-Simulatoren faszinierenContinue reading Arbeitsplatz-Simulatoren: Mit Games in einen anderen Job schlüpfen →

Privates Surfen am Arbeitsplatz – das kann den Job kosten

Mal eben private E-Mails checken, das neuste Onlinespiel ausprobieren, ausgiebig im Netz stöbern: Damit sollten Arbeitnehmer vorsichtig sein. Privates Surfen am Arbeitsplatz während der Arbeitszeit kann ernsthafte arbeitsrechtliche Konsequenzen zur Folge haben: Laut Rechtsprechung ist im schlimmsten Fall sogar eine fristlose Kündigung des Arbeitsverhältnisses möglich. Surfen am Arbeitsplatz: Die aktuelle Rechtsprechung Die private NutzungContinue reading Privates Surfen am Arbeitsplatz – das kann den Job kosten →

Word-Tipp mit Wow-Faktor: So lassen Sie Text um Bilder fließen

Im Büroalltag wird am PC häufig eine Funktion verwendet: im Office-Programm Word Text ums Bild fließen zu lassen. Ein Foto oder eine Grafik muss in einen Text eingebaut werden, um das Thema zu veranschaulichen. Zum Beispiel soll ein Foto die beschriebene Immobilie zeigen oder eine Detailaufnahme die Bedienung eines Geräts nachvollziehbar machen. Wie funktioniert derContinue reading Word-Tipp mit Wow-Faktor: So lassen Sie Text um Bilder fließen →

Datensicherung: Windows-10-Backup in wenigen Sekunden

Auch die zuverlässigsten Systeme sind nicht vor Datenverlust gefeit. Umso wichtiger ist es sicherzustellen, dass die Daten im Notfall erhalten bleiben beziehungsweise wieder herstellbar sind. Wir zeigen Ihnen, wie Sie in wenigen Schritten ein Windows-10-Backup erstellen und sich vor Datenverlust schützen können. Dazu gibt es wertvolle Tipps zum Thema Zusatzsoftware und Wiederherstellung. Windows-10-Backup umContinue reading Datensicherung: Windows-10-Backup in wenigen Sekunden →

WWDC 2016: Apples Update bringt auch neue Business-Funktionen

Mehr als zwei Stunden bombardierte Apples CEO Tim Cook die Anwesenden bei seiner Keynote auf der diesjährigen WWDC-Konferenz. Es hagelte Informationen zu den kommenden Apple-Updates für die Produkte des Hauses, von der Apple Watch über iPhone und iPad bis zu Mac und Apple TV. Welche dieser Neuheiten interessieren im beruflichen Alltag? Mobil geht vorContinue reading WWDC 2016: Apples Update bringt auch neue Business-Funktionen →

Windows 10, nein danke: Upgrade nachhaltig verhindern

Für einen bestimmten Zeitraum stellt Microsoft sein neues Windows 10 allen Usern von Windows 7 und 8.1 als kostenloses Upgrade zur Verfügung. Klingt im ersten Moment verlockend. Es gibt aber gute Gründe, die dagegen sprechen, das Geschenk anzunehmen. Mit dem Upgrade heißt es nämlich: Tschüss, Windows Media Center. Auf Wiedersehen, praktische Windows-7-Desktop-Gadgets. Macht’s gut, USB-Laufwerke,Continue reading Windows 10, nein danke: Upgrade nachhaltig verhindern →

Zwei-Faktor-Authentifizierung: Doppeltes Schutzschild gegen Hacker

Wer hat fürs Büro ein überflüssiges Soundsystem bestellt? Und warum steht plötzlich ein Posten mit 20 Tablets auf der Kreditkartenabrechnung? Unangenehme Überraschung: Jemand hat sich in den Onlineshop-Account gehackt und unbemerkt auf Firmenkosten allerlei Kostspieliges gekauft. Das Geld ist weg, der Schaden groß, und mal wieder zeigt sich: Die übliche Kombination aus Benutzername und PasswortContinue reading Zwei-Faktor-Authentifizierung: Doppeltes Schutzschild gegen Hacker →

WhatsApp für den PC ist da: Nutzen wir im Büro bald keine E-Mails mehr?

Auf Smartphones gehört der Messenger WhatsApp mittlerweile zum Standard. Kaum einer, der nicht die kostenlose Möglichkeit nutzt, mit seinen Kontakten zu kommunizieren, und Fotos oder Videos zu verschicken. Auch Telefonieren ist mit WhatsApp übers Internet möglich. Seit April 2015 hat WhatsApp durch eine Ende-zu-Ende-Verschlüsselung auch den oftmals angeprangerten Datenschutz verbessert. Nun bietet der Instant-Messaging-Dienst auchContinue reading WhatsApp für den PC ist da: Nutzen wir im Büro bald keine E-Mails mehr? →

Linkshänder am PC: Tipps für die Tasteneinstellungen der Maus

Das schaffen Sie doch mit links! Ab sofort gilt dieser Spruch auch für den mitunter verzwickten Büroalltag – sofern man ein Linkshänder ist. Denn gerade für Menschen, die Eingabegeräte vorrangig mit der linken Hand bedienen, zeigen sich die Tücken der Technik auf besondere Art und Weise. Linkshänder können sich jedoch behelfen, wenn zum Beispiel dieContinue reading Linkshänder am PC: Tipps für die Tasteneinstellungen der Maus →

Bermudadreieck Büro: Per Bluetooth-Finder Verlorengegangenes orten

Wer kennt das nicht – morgens liegt noch alles ordentlich am Platz, aber ein paar Stunden und einige Meetings später wird plötzlich der Büroschlüssel vermisst, das Handy ist beim Außentermin liegen geblieben und ein netter Kollege hat den Tacker mitgehen lassen. Das Suchen von verloren gegangenen Gegenständen gehört fast genauso zum Büroalltag wie Morgenkonferenz undContinue reading Bermudadreieck Büro: Per Bluetooth-Finder Verlorengegangenes orten →

Blitz-Anleitung: Mit Word nützliche PDF-Formulare erstellen

Fürs Büro schnell eine Aufgabenliste basteln, oder eine Bilanzaufstellung oder einen monatlichen Aufräumplan für die Teeküche: Mit Word lassen sich ruckzuck ansprechende PDF-Formulare erstellen. Entweder man nutzt die Tabellenfunktion oder greift auf fertige Vorlagen zurück. Und so geht’s… Word-Formular: Das Erstellen von schnellen Tabellen Wer unter Zeitdruck ein simples Formular erstellen muss, etwa eineContinue reading Blitz-Anleitung: Mit Word nützliche PDF-Formulare erstellen →

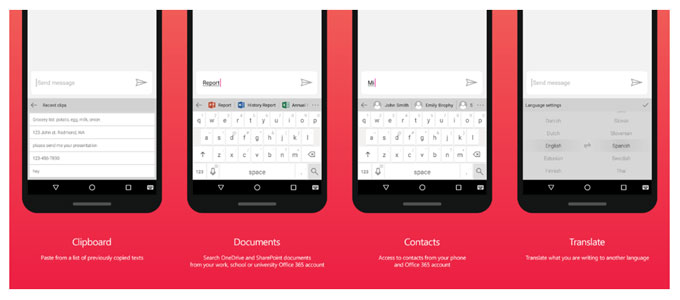

Microsofts Hub Keyboard: Diese Tastatur verändert die Smartphone-Bedienung

Eine virtuelle Tastatur für Mobilgeräte, die einige innovative Funktionen auf Lager hat: Microsofts Hub Keyboard verhindert, dass man beim Schreiben zwischen Apps hin und her wechseln muss. Vor allem Business-Nutzer haben auf so eine App seit Langem gewartet. Microsofts Hub Keyboard schreibt und kommuniziert Microsofts neue virtuelle Tastatur Hub Keyboard ist als kostenlose AppContinue reading Microsofts Hub Keyboard: Diese Tastatur verändert die Smartphone-Bedienung →

Besser tippen: Welche Tastatur erleichtert Ihren Arbeitsalltag?

Die Tastatur ist das wohl meistgenutzte Arbeitswerkzeug im Büro – doch warum sucht sich kaum ein Office-Arbeiter sein Tippgerät selbst aus? Die Tastatur, die man im Büro oder zu Hause nutzt, wird in den meisten Fällen beim PC-Kauf mitgeliefert. Oder sie liegt am ersten Arbeitstag bereits auf dem Schreibtisch. Für gewöhnlich handelt es sich umContinue reading Besser tippen: Welche Tastatur erleichtert Ihren Arbeitsalltag? →

Diktieren statt tippen: Wie funktioniert Googles Spracheingabe in Textdokumenten?

Einen kompletten Text per Sprache in Google Docs eingeben: Das ermöglicht eine neue Funktion im Chrome-Browser seit Kurzem am PC – und die Qualität der Diktate macht Lust auf mehr. Wie wird der Diktatmodus aktiviert? Welche Befehle sollten Nutzer kennen? So wird die Spracheingabe in Google Chrome aktiviert Googles neue Spracheingabe ist nur inContinue reading Diktieren statt tippen: Wie funktioniert Googles Spracheingabe in Textdokumenten? →

Word-Tastenkombination: Diese Office-Shortcuts erleichtern das Schreiben

Welche Word-Tastenkombination vergrößert schrittweise die Schrift? Welche Taste öffnet das „Speichern unter“-Fenster? Wer täglich mit Microsoft Word arbeitet, spart mit Tastenkürzeln viel Zeit und Nerven. Denn ohne Umweg über die Maus gehen die meisten Aktionen und Befehle flüssiger von der Hand. Um einen markierten Text zwischenzuspeichern, drückt nahezu jeder Word-Nutzer die Tastenkombi Strg+c. Anschließend wirdContinue reading Word-Tastenkombination: Diese Office-Shortcuts erleichtern das Schreiben →

Vor Locky und Co schützen (Teil 3): Wie Sie sich beim Surfen einen Krypto-Trojaner einfangen – oder auch nicht

Wer im Netz auf der falschen Seite surft, fängt sich schnell einen fiesen Verschlüsselungsschädling ein. Selbst seriöse, beliebte Websites wurden von Cyberkriminellen gehackt und bringen Locky und Co auf die Rechner ahnungsloser Nutzer. Welche Schutzmaßnahmen helfen? Locky als Drive-by-Download bei der „New York Times“ Krypto-Trojaner wie Locky sind ein Grauen: Erst verschlüsseln sie DateienContinue reading Vor Locky und Co schützen (Teil 3): Wie Sie sich beim Surfen einen Krypto-Trojaner einfangen – oder auch nicht →

Vor Locky und Co schützen (Teil 2): Wie Sie die eigene Website gegen Verschlüsselungstrojaner absichern

Erpressungstrojaner à la Locky verschlüsseln nicht nur Dateien auf Desktop-PC und Notebook – sie befallen auch Webserver. Durch Sicherheitslücken in Content-Management-Software wie WordPress, Joomla und Co wurden dieses Jahr Tausende Webseiten lahmgelegt. Vor dem Datenverlust schützen vor allem zwei Dinge zuverlässig. Schrecken für Webmaster mit Namen wie Locky, CBT-Locker und TeslaCrypt Für Webseitenbetreiber istContinue reading Vor Locky und Co schützen (Teil 2): Wie Sie die eigene Website gegen Verschlüsselungstrojaner absichern →