Als Windows-8-Nutzer hat man nach dem Update auf 8.1 mitunter mit WLAN-Problemen zu kämpfen. Das ist nervig – doch mit dem richtigen Wissen lassen sie sich zum Glück schnell lösen. Entweder liegt es am Netzwerkkartentreiber, an der Energieverwaltung oder am Internetprotokoll. Drei Lösungswege im Überblick. Lösung 1: Netzwerktreiber aktualisieren Um die Originaltreiber zu installieren,Continue reading Schnell gelöst: WLAN-Probleme nach Windows 8.1 Update

Was ist der Black Friday?

Immer häufiger ist gegen Ende November in Deutschland die Rede vom sogenannten „Black Friday“. Doch was ist der, zu deutsch, „schwarze Freitag“ überhaupt? Bedeutung Bei dem Black Friday handelt es sich nicht etwa um einen Unglückstag, sondern um die Bezeichnung einer aus den USA stammenden Verkaufsaktion, die nun auch vermehrt in Deutschland Fuß fasst.Continue reading Was ist der Black Friday? →

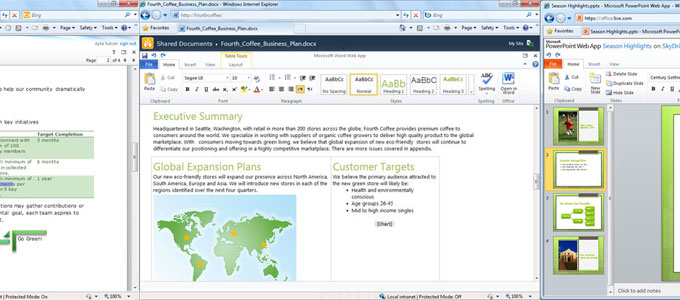

Das kann Microsoft Office Online

Die Gratis-Lösung Microsoft Office Online umfasst die einzelnen Bestandteile Word, Excel, PowerPoint, OneNote und die E-Mail-Software Outlook als Browser-Apps. Die Programme sind jeweils gegenüber den bekannten Vollversionen etwas abgespeckt. Sie bieten aber alle wichtigen Features, um Texte oder Tabellen zu bearbeiten und zu formatieren, Mails zu schreiben und zu beantworten sowie Termine und Kontakte zuContinue reading Das kann Microsoft Office Online →

Ordnung ist das halbe Büroleben – Tipps für die Archivierung von Unterlagen

Es ist noch gar nicht so lange her, da redeten alle vom „papierlosen Büro“. Passiert ist wenig – heute sind wir immer noch so weit davon entfernt wie vor Jahren. Rein digitale Datensätze erscheinen uns (noch) zu unbeständig. Darüber hinaus bringt eine rein digitale Verwaltung eine Reihe eigener Probleme mit sich. Aber auch über JahrzehnteContinue reading Ordnung ist das halbe Büroleben – Tipps für die Archivierung von Unterlagen →

Android mit Outlook synchronisieren – so geht’s mit dem MyPhoneExplorer

Bei allen praktischen Features, die Googles mobiles Betriebssystem Android mit sich bringt, gibt es doch ein großes Manko – zumindest für Business-Anwender: Für die Synchronisation mit Microsofts Mail-Programm Outlook gibt es von Haus aus (noch) keine Lösung. Wer ein Gerät von Samsung, HTC oder LG besitzt, kann auf die Sync-Programme seines Smartphone-Herstellers zurückgreifen. Doch fehlerfreiContinue reading Android mit Outlook synchronisieren – so geht’s mit dem MyPhoneExplorer →

Windows 10: Wie Microsoft bei Unternehmen punkten will

Mit Windows 8 und dessen auf Touchscreens zielender Kacheloberfläche hat Microsoft viele Nutzer verärgert, der Nachfolger Windows 10 soll es besser machen. Die Neuerungen machen nicht bei der Rückkehr des klassischen Startmenüs halt, die nächste Version des Betriebssystems wird auch zahlreiche neue Features speziell für den Business-Bereich bieten. Desktop-Rechner und Notebooks mit Touchscreen spielenContinue reading Windows 10: Wie Microsoft bei Unternehmen punkten will →

Die perfekte Sekretärin: And the winner is Rebecca Stache

Am 22. Oktober lud die Büroartikelmarke Leitz zehn Sekretärinnen zum Finale von „Deutschlands beste/r Sekretär/in“ nach Hamburg ein. Mit dabei war auch OTTO Office als Premium-Partner des bundesweiten Wettbewerbs. Die zehn Finalistinnen genossen nicht nur die atemberaubende Kulisse mit Blick über die ganze Stadt, sondern mussten vor den Augen zahlreicher Medienvertreter und Kamerateams im PenthouseContinue reading Die perfekte Sekretärin: And the winner is Rebecca Stache →

Gruselige Berufe im Überblick

Heute ist Halloween – der Tag, mit dem man angsteinflössende Kostüme, ekelhafte Spinnen-Glibber-Deko und Horrorfilme im TV verbindet. Doch es gibt Berufe, in denen man es tagtäglich mit Tod und Ekel zu tun hat. Wer einen empfindlichen Magen hat, sollte jetzt nicht weiterlesen. Der Thanatologe Der Beruf des Thanatologen ist dem Bereich der Verstorbenenversorgung zugeordnet.Continue reading Gruselige Berufe im Überblick →

Apple Watch & Co.: Eigentlich praktisch, aber…

Smartwatches sind kleine Computer am Handgelenk. Die „schlauen“ Uhren zeigen eingehende Anrufe sowie Nachrichten aus sozialen Netzwerken an. Mit einigen lässt sich sogar telefonieren, ohne dass man das Smartphone in die Hand nehmen muss. Ob nun für das Arbeitsleben oder die Freizeit – die Wearables mit Uhrzeitanzeige versprechen viel. Manche Modelle dienen auch als Fernbedienung fürContinue reading Apple Watch & Co.: Eigentlich praktisch, aber… →

Umfragen: Als Chef hat man’s bei Facebook & Co. nicht leicht

Führungskraft und sozialer Netzwerker zugleich sein, das ist mitunter schwierig: Bei Facebook werden Vorgesetzte gemieden – und in Bewertungsportalen von überraschend vielen Mitarbeitern benotet. Das sind die Ergebnisse von zwei aktuellen Umfragen des IT-Branchenverbands Bitkom. Rund 340 Freunde soll jedes Facebook-Mitglied im Schnitt haben, so eine Studie aus dem vergangenen Jahr. Dazu zählen in derContinue reading Umfragen: Als Chef hat man’s bei Facebook & Co. nicht leicht →

Abhörsicher: Verschlüsselte Telefonate dank Krypto-App

Verschlüsselung bleibt ein Dauerthema. Nicht nur die vage Befürchtung, kategorisch von Geheimdiensten wie der NSA belauscht zu werden, treibt die Menschen um. Für Geschäftsleute ist die Angst vor Wirtschaftsspionage viel konkreter. Deshalb bietet die Telekom ihren Geschäftskunden jetzt eine App für abhörsichere Telefonate an. Anfang des Jahres warnte der Verein Deutscher Ingenieure (VDI) vor demContinue reading Abhörsicher: Verschlüsselte Telefonate dank Krypto-App →

Von der Sekretärin zur Office Managerin – ein Beruf im Wandel

Am 22. Oktober findet das Finale des Leitz Wettbewerbs „Deutschlands beste Sekretärin“ statt, den OTTO Office zum ersten Mal als Premium Partner unterstützt. Nur wenige Berufsfelder haben sich in den vergangenen Jahren so stark verändert wie das der Sekretärin. Früher galt sie als strenge Vorzimmerdame, die den Chef vor unliebsamen Besuchern abschirmte, Anrufe annahm, BriefeContinue reading Von der Sekretärin zur Office Managerin – ein Beruf im Wandel →

Nach Feierabend entspannen: Videodienste wie Netflix und Co. im Vergleich

Nach Feierabend die Füße hochlegen und sich sein eigenes Wunschprogramm zusammenzustellen – das ist im Prinzip eine prima Sache. Man ist nicht auf das angewiesen, was einem die TV-Sender vor die Nase setzen, und verpasst nicht den Anfang einer Sendung, falls es im Büro etwas später geworden ist. Stattdessen bezahlt man eine monatliche Gebühr undContinue reading Nach Feierabend entspannen: Videodienste wie Netflix und Co. im Vergleich →

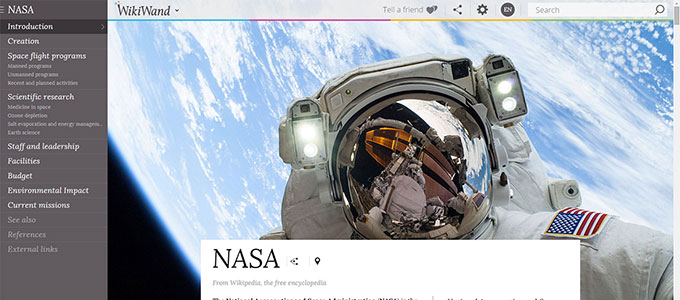

Wikiwand: Modernes Design für Wikipedia

Sei es der schnelle Faktencheck im Büro oder die Hausaufgabenrecherche mit den Kindern: Wikipedia ist das Nachschlagewerk überhaupt im Internet, doch Hand aufs Herz: Schick sehen die Seiten nicht gerade aus. Die Webseite WikiWand sorgt für Abhilfe und lässt die Artikel der Online-Enzyklopädie in einem modernen Layout erstrahlen. Wikipedia hat sich zur Wissensquelle Nummer einsContinue reading Wikiwand: Modernes Design für Wikipedia →

Fit durch den Herbst

Kaum hat die Herbstzeit begonnen, hört man es im Büroflur links und rechts: Husten, Schniefen, Niesen. Die Grippewelle schlägt wieder um sich und ein Kollege nach dem anderen wird krank. Wie Sie sich gegen die Herbstgrippe schützen können, verraten wir Ihnen in diesem Blogbeitrag. Vitamine, Vitamine Dass Vitamine gesund sind und Krankheiten vorbeugen, istContinue reading Fit durch den Herbst →

Warum wir bei schlechtem Wetter produktiver sind

Der Blick aus dem Bürofenster zeigt es: der Sommer ist vorbei. Graue Wolken, Regen und deutlich kältere Temperaturen lassen die Stimmung in den Keller sinken. Wie soll man bei so einer tristen Umgebung voller Elan an die Arbeit gehen? Tatsächlich haben Forscher herausgefunden, dass wir gerade bei schlechtem Wetter produktiver sind als bei gutem Wetter.Continue reading Warum wir bei schlechtem Wetter produktiver sind →

Kurze Auszeit: Tolle Spiele für die Mittagspause

Casual Games – zu Deutsch Gelegenheitsspiele – sind ideal für kurzen Spielspass in der Mittagspause, auf dem Weg zur Arbeit oder nach Feierabend auf dem heimischen Sofa. Viele der Spiele-Apps für Apple- und Android-Geräte sind kostenlos, finanzieren sich aber über sogenannte In-App-Käufe: Manchmal muss man zahlen, damit es überhaupt weitergeht – oder man kommt schnellerContinue reading Kurze Auszeit: Tolle Spiele für die Mittagspause →

Besseres Zeitmanagement durch Micro-Outsourcing und Delegieren

Outsourcing − also die Ausgliederung ganzer Geschäftsprozesse oder Ressourcen, die nicht zur wesentlichen Kernkompetenz gehören − ist ein Thema, das vor allem große Unternehmen betrifft. Aber auch für Mittelständler und Kleinunternehmer kann es sinnvoll sein, Arbeit zu delegieren und damit wertvolle Zeit zu gewinnen − vor allem in den Bereichen, die nicht zu den persönlichenContinue reading Besseres Zeitmanagement durch Micro-Outsourcing und Delegieren →

Was tun mit den ganzen Urlaubsfotos? Tipps für die Ferien-Schnappschüsse

Die Sommerferien sind vorbei, der Speicher von Smartphone und/oder Digitalkamera ist reich gefüllt mit Momentaufnahmen aus der schönsten Zeit des Jahres. Die kann man, so genug Platz vorhanden, natürlich dort versauern lassen. Aber haben die Urlaubserinnerungen nicht etwas Besseres verdient? Das Tolle an Digitalfotos: Sie lassen sich löschen Digitalkameras sind etwas Wunderbares. Man kannContinue reading Was tun mit den ganzen Urlaubsfotos? Tipps für die Ferien-Schnappschüsse →

Erste Hilfe im Büro: Was tun, wenn ein Kollege in Not ist?

Erste Hilfe ist auch im Büro ein wichtiges Thema. Wird ein Kollege ohnmächtig oder stürzt unglücklich, sollten Personen im Unternehmen zur Stelle sein, die wissen was zu tun ist. Ersthelfer Es ist gesetzlich vorgeschrieben, dass in jedem Unternehmen ein oder mehrere ausgebildete Ersthelfer vorhanden sind. Diese werden von der Berufsgenossenschaft geschult und müssen sich alleContinue reading Erste Hilfe im Büro: Was tun, wenn ein Kollege in Not ist? →